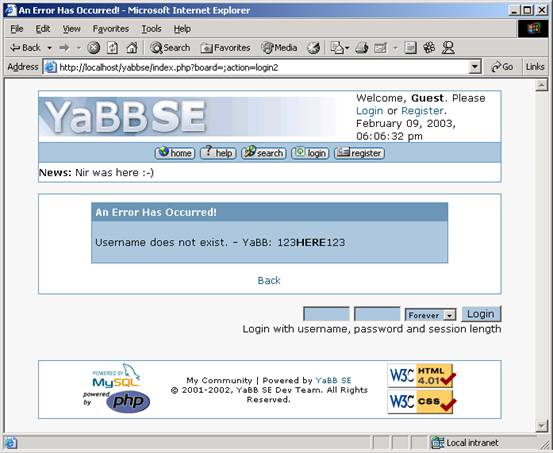

XSS Vulnerability בתהליך ההתחברות אל המערכתבתהליך ההתחברות אל המערכת, אם אנחנו מקישים שילוב של שם משתמש/סיסמא לא תקפים, המערכת מציגה את השם והסיסמא שהקשנו. כמו כן, תגים של HTML אינם מנוקים משדה הססמא המוצג. למשל, אם נכניס בתור שם משתמש את השם YaBB ובתור ססמא נכתוב 123<B>HERE</B>123 נקבל את התוצאה הבאה:

עובדות אלו יוצרות חור אבטחה: אי סינון תגי ה-HTML מאפשר לנו לכתוב קוד HTML/JavaScript זדוני שיופיע כחלק מהדף. מרגע שהתגלה חור אבטחה זה, גניבת ה-cookie של משתמשים בפורום היא משימה פשוטה. השיטה לכך היא ליצור XSS Vulnerability באתר המטרה, שיגרום לו לשלוח את ה-cookie של המשתמש אל אתר אחר שניצור (למשל אתר מבוסס ASP), שיאגור את ה-cookies הנאספות. שימוש אפשרי הוא שליחת משתמשים אל כתובת כגון הכתובת הבאה: יתר על כן, הפניית משתמש כלשהו לכתובת זו עלולה להעלות חשד אצל אותו משתמש. לפיכך, נוכל לפעול גם בצורה הבאה: ניצור דף לו תהיה מסגרת (frame) בלתי נראית, שתבצע הפנייה אל דף זה. בצורה כזו, המשתמש כלל לא יהיה מודע שה-cookie שלו נשלח אל התוקף. הערה: מערכת הפורומים איננה מאפשרת לנו להשתמש בתווים "=" או "%3d" כחלק מהססמא, ולכן איננו יכולים להשתמש במתודה request("data") בקובץ ה-ASP שניצור על מנת לאסוף את הססמא. (כי אז היינו צריכים לשים את המחרוזת "data=" כחלק מהכתובת). כעת נביט בדף האוגר את ה-cookies. דף אפשרי יכול להיות הדף הבא: ' file name:

hack.asp הדף הנ"ל כותב את תוכן המשתנה Request.ServerVariables("QUERY_STRING"), המכיל את כל המחרוזת המופיעה לאחר ה"?", אל קובץ log, השומר את ה-cookies.

אין תגובות!

|

תוכן העניינים:

קישורים רלוונטיים:שיתוף: |